Tekst Martijn Egberts, Alexandra Bijleveld, Koos Plooij

Foto Loes van der Meer

Schokkende PGP-data bieden officieren kansen

Nu politie en NFI communicatie van ‘beveiligde’ PGP-telefoons hebben ontsleuteld, heeft het OM toegang tot een goudmijn aan criminele info. Wat betekent dit voor strafrechtelijke onderzoeken? Hoe vorder je de juiste gegevens bij de rechter-commissaris? En hoe tackel je verweren van de verdediging? Cybercrimeofficier Martijn Egberts en officieren Koos Plooij en Alexandra Bijleveld, allen van het Landelijk Parket, zetten het op een rij.

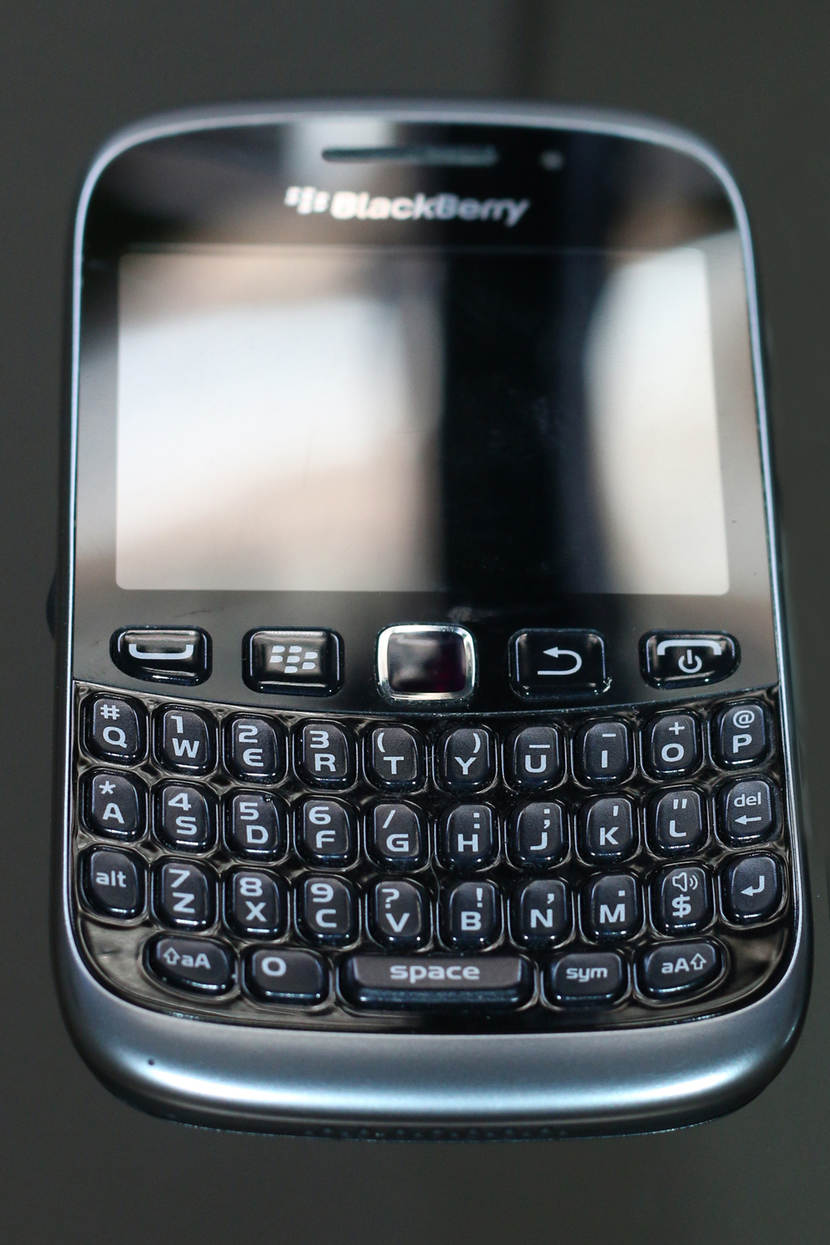

Het is 2015 als politie en justitie zich zorgen maken. In steeds meer strafrechtelijke onderzoeken duiken de extra versleutelde Blackberries van leverancier Ennetcom op. Blackberries van onder meer geliquideerde slachtoffers en van verdachten van die liquidaties; Blackberries van drugsorganisaties en van wapenhandelaars. Steeds meer onderzoeken lopen vast doordat de inhoudelijke communicatie op die telefoons onbereikbaar is voor politie en justitie.

Naar aanleiding van diverse signalen wordt besloten om de aanbieder van die telefoons nader te bekijken. De handelwijze van het bedrijf leidt tot een verdenking van witwassen. Ennetcom zou witwassen door tegen cash-betaling Blackberries te leveren aan criminelen. Bewijs leveren voor die stelling vergt inzicht in wie de klanten zijn van Ennetcom. Mede daarom zoekt het team High Tech Crime van de Landelijke Eenheid van de politie naar de plek waar die informatie samenkomt: de digitale infrastructuur van het bedrijf waarover zijn klanten communiceren. Die staat niet in Nederland, maar –zo blijkt na onderzoek- op servers in Canada. Het onderzoek naar Ennetcom wordt onderzoek DeVink gedoopt.

Rechtshulpverzoek

Om de Canadese autoriteiten inzicht te geven in de achtergrond van de klanten en de redenen waarom Nederland belang heeft bij een kopie van de informatie op die servers, staat het OM in een uitgebreid rechtshulpverzoek stil bij vier concrete liquidatie-gerelateerde onderzoeken. Op 19 april 2016 –tegelijkertijd met een actiedag in Nederland waar onder anderen de eigenaar van Ennetcom werd aangehouden- wordt in Canada door de Canadese politie de digitale infrastructuur van Ennetcom gekopieerd. Het blijken zes terabytes aan data, maar niemand weet wat voor data, want alles is versleuteld.

De PGP-berichten bevatten vaak in straattaal: “die kk hond moet slapen”, “die waggie moet geflamd”, “granaten voor ze osso”

De Canadese rechter krijgt in een speciale zitting van de prosecutor en de Canadese advocaat van Ennetcom de belangen voorgelegd. In de tussentijd stuurt Nederland nog een Nederlands proces-verbaal aan Canada waarin wordt uitgelegd dat er, naast de reeds genoemde vier onderzoeken, nog andere strafrechtelijke onderzoeken in Nederland zijn waarin de Ennetcom-telefoons voorkomen. De Canadese rechter besluit uiteindelijk in een vonnis d.d. 13 september 2016 dat de belangen van de vier genoemde zaken vergen dat Nederland een kopie krijgt van alle veiliggestelde data (rechterlijke overweging 17). Verder overweegt de Canadese rechter dat hij zich zorgen maakt over de (privacy)belangen van klanten die niets met een van deze vier onderzoeken te maken hebben. De data zijn op dat moment nog versleuteld, dus niet doorzoekbaar en een reële manier om de informatie zo te schiften dat die beperkt blijft tot de vier onderzoeken is er niet, aldus de rechter. De rechter besluit daarom tot het opnemen van extra voorwaarden, voor het geval ook andere Nederlandse aanklagers belang hebben bij kennisnemen van de data en daartoe toegang willen. In plaats van hen te verplichten allemaal los van elkaar een verzoek naar Canada te versturen, moet een Nederlandse rechter toetsen of de belangen van dat onderzoek die toegang rechtvaardigen (r.o.21 en 22). Het wordt aan het Nederlandse OM overgelaten hoe die toetsing naar Nederlands recht vorm moet krijgen.

3,6 miljoen berichten

In het najaar van 2016 komen dan eindelijk de gekopieerde data naar Nederland en na ongeveer zes weken puzzelen en analyseren, ontsleutelen de medewerkers van het team High Tech Crime niet alleen de contactenlijsten, vele notities en de metadata, maar ook 3,6 miljoen berichten van klanten. Een potentiële goudmijn voor onderzoeken naar de zware georganiseerde misdaad. De inhoud van de berichten is ronduit schokkend; vrijuit wordt in detail gemaild over liquidaties, voorbereidingen daartoe, aanslagen met granaten, wapenhandel en internationale drugshandel, veel drugshandel. Er wordt direct besloten om met het NFI te zorgen dat die informatie op een forensische wijze wordt ontsleuteld en doorzoekbaar wordt gemaakt. Hiervoor gebruikt het NFI de al bestaande en zelf ontwikkelde forensische zoekmachine Hansken (zie https://www.forensischinstituut.nl/forensisch-onderzoek/hansken.

Het onderzoeksteam DeVink van de Landelijke Eenheid analyseert de data teneinde zijn strafrechtelijke hypothese te toetsen dat de telefoons door Ennetcom voor contant geld aan criminelen werden verkocht. De dagvaarding voor Ennetcom zal –afhankelijk van verdedigingswensen- mogelijk later dit jaar de deur uitgaan.

In de tussentijd bleek dat de Ennetcom-data ook belangrijk waren voor het onderzoek ‘Tandem’ (LP Team Amsterdam). Dat richtte zich op een moordaanslag op “Pjotr” R. in 2015. Vijf uitvoerders van het moordcommando waren in 2017 al veroordeeld tot gevangenisstraffen tussen de 12 en 20 jaar. Daarna richtte het onderzoek zich op “Noffel” F., die de uitvoerders vanuit Dublin zou hebben aangestuurd. Noffel is op 19 april 2018 veroordeeld tot 18 jaar gevangenisstraf (https://uitspraken.rechtspraak.nl/inziendocument?id=ECLI:NL:RBAMS:2018:2504&showbutton=true&keyword=ennetcom). Tandem is de eerste zaak waarin de rechtbank zich heeft uitgelaten over het gebruik van de Ennetcom-data in onderzoeken, en de juridische grondslag daarvoor. De rechtbank keurde de (algemene) werkwijze goed, maar meende dat ten aanzien van (doorgestuurde) geheimhoudersberichten zorgvuldiger gehandeld had moeten worden. Mede op dat punt heeft het OM appel ingesteld.

Onze werkwijze

Inmiddels wordt in veel andere onderzoeken de Tandem-werkwijze gehanteerd: daarin vraagt de officier van justitie de rechter-commissaris (r-c) gemotiveerd om uit de totale Ennetcom-data (zeg maar de 3,6 miljoen berichten) een kleinere dataset samen te stellen, op basis van specifieke zoektermen die voor het betreffende onderzoek relevant lijken. In Tandem was evident dat de verdachten gebruik maakten van PGP-telefoons, en zijn de gebruikte mailadressen, namen en bijnamen van de verdachten als zoekterm opgegeven. Juridisch is het verzoek aan de r-c vormgegeven als een vordering om onderzoekshandelingen te verrichten op grond van art. 181 Sv. Dat is de enige grondslag die in aanmerking komt, bij gebrek aan een specifieke, op deze situatie toegesneden regeling. Daarmee wordt tegemoet gekomen aan de uitspraak van de Canadese rechter dat andere onderzoeksteams alleen met toestemming van een Nederlandse rechter in de data kunnen kijken en dat de privacy van andere gebruikers zoveel mogelijk moet worden gerespecteerd.

Aandachtspunten

Wanneer de r-c de vordering honoreert, wordt door het NFI een beperkte dataset samengesteld waarin het onderzoeksteam vrijelijk kan zoeken met behulp van Hansken.

Een paar aandachtspunten voor de praktijk:

De PGP-berichten zijn bijna allemaal crimineel van aard. Ze zijn open, zij het vaak in straattaal: “die kk hond moet slapen”, “die waggie moet geflamd”, “granaten voor ze osso”. Om die berichten te kunnen gebruiken voor het bewijs van een misdrijf zijn de identificatie van de gebruiker en de ‘tactische verankering’ cruciaal.

Identificatie gebruiker: PGP-gebruikers gebruiken een niet op naam herleidbaar mailadres voor de communicatie. In hun eigen PGP-toestel slaan zij hun contactpersonen op onder bijnamen en aliassen. Toestellen kunnen worden doorgegeven aan anderen. Om gesprekken over strafbare feiten te kunnen toerekenen aan één specifieke persoon, moeten de gespreksdeelnemers dus geïdentificeerd worden bijvoorbeeld door de inhoud van communicatie of door analyse van contactenlijsten. Dit kan een complexe puzzel zijn.

Tactische verankering: Gebeurtenissen waarover wordt geschreven, moeten zoveel mogelijk worden getoetst aan de werkelijkheid daarbuiten. Op uitsluitend PGP-berichten zal geen veroordeling volgen. In zoverre wijkt dit niet af van bijvoorbeeld tapgesprekken.

Overigens, geregeld worden PGP-toestellen fysiek in beslag genomen en steeds vaker slaagt het NFI erin om ze te “kraken”. Ook voor die berichten is tactische verankering cruciaal. Als het toestel bij de verdachte in beslag is genomen, is de identificatie alleen doorgaans veel makkelijker.

Verweren

Advocaten hebben verschillende verweren gevoerd tegen gebruik van de Ennetcom-data. Hoe gaan rechters hiermee om?

Verweer 1:

“De Ennetcom-data zijn via onderzoek DeVink onrechtmatig verkregen.”

De rechtbank heeft in onderzoek Tandem, op basis van uitgebreide toelichting vanuit DeVink, geoordeeld dat er geen enkele aanleiding is dat te veronderstellen. Het rechtshulpverzoek is evenwel gedaan in onderzoek DeVink en de rechters in DeVink zullen hier te zijner tijd ook een oordeel over geven.

Verweer 2:

“De procedure voor gebruik van Ennetcom-data in Nederland deugt niet.”

De rechtbank is akkoord met de door het OM gekozen weg van een vordering op grond van artikel 181 Sv aan de r-c om voor andere (dan de vier genoemde) onderzoeken in de Ennetcom-data te kijken. Dat de r-c dat onderzoek in de Ennetcom-data vervolgens delegeert aan de politie (o.g.v. art. 177 Sv) is ook akkoord, aldus de rechtbank. De r-c hoeft dus niet zelf de hele dataset in detail te bestuderen, maar houdt via zijn delegatie aan de recherche wel de controle over en verantwoordelijkheid voor het onderzoek.

Voor de procedure geven wij drie praktische tips:

a. Denk goed na over het samenstellen van de dataset (welke zoektermen/analyse). Een (te) grote dataset levert veel ‘bijvangst’ op en perikelen rond onthouding van kennisneming ex art. 34 lid 4 Sv, als die bijvangst voor een ander lopend onderzoek belangrijk is. Bij een te kleine dataset mis je cruciale informatie. Tip: formuleer de 181-vordering trapsgewijs, waarbij je als stap één bijvoorbeeld eerst één of enkele mailadressen en mailboxen van een verdachte bevraagt en pas na bevestiging daarvan, als stap twee, de mailboxen van de contactpersonen van die verdachte. Al kost dit iets meer tijd, je bouwt wel rustig aan een evenwichtige dataset.

b. Verstrek nooit gegevens uit een door de r-c goedgekeurde dataset aan een ander onderzoeksteam, zonder voorafgaande toestemming van die r-c. De Nederlandse r-c hecht aan de basisregel in het Canadese vonnis: hij toetst elk (vervolg)gebruik van Ennetcom-gegevens.

c. Informeer de r-c periodiek over de voortgang van het onderzoek aan en in de dataset. Het is zijn onderzoek, de recherche moet de resultaten ook aan hem rapporteren. Hij stelt ze vervolgens ter beschikking aan het OM.

Verweer 3:

“Communicatie met geheimhouders is niet vernietigd.”

Enkele advocaten gebruikten zelf PGP toestellen. Rechtstreekse communicatie van en met hen is in de Ennetcom-data ontoegankelijk gemaakt voor alle onderzoeksteams. Wat in Tandem is blijven zitten zijn enkele berichten die - naar de rechtbank meent – door een advocaat gestuurd zijn aan X, die door X weer doorgestuurd zijn aan Y, en vervolgens door het onderzoeksteam (alleen) in de mailbox van deze Y zijn aangetroffen. De rechtbank heeft geoordeeld dat die berichten vernietigd hadden moeten worden en concludeert tot bewijsuitsluiting. Dit had voor Tandem geen consequenties: de rechtbank oordeelde dat het gewone bewijs al voldoende aantoonde dat Noffel betrokken was bij de aanslag. Overigens delen wij het standpunt van de rechtbank over deze doorgestuurde geheimhoudersberichten niet. Dit punt dient wat ons betreft in hoger beroep aan de orde te komen. Tot die tijd is het evenwel zaak dat iedereen handelt overeenkomstig het vonnis.

Het tijdperk dat criminelen zich volledig veilig waanden met hun versleutelde PGP-telefoons, is definitief ten einde

Verweer 4:

“De integriteit van de Ennetcom-data en zoekmachine Hansken is niet voldoende toetsbaar.”

De verdediging noemt de forensische zoekmachine Hansken een ‘onwettig en niet toetsbaar technisch hulpmiddel’. Over de werking van Hansken en de integriteit van de Ennetcom-data heeft het NFI uitvoerig gerapporteerd. De rechtbank was het met het OM eens dat géén sprake was van een wettelijk technisch hulpmiddel. Daar wordt alleen apparatuur mee bedoeld waar bewijs mee wordt verzameld, zoals camera’s en opnameapparatuur. Met Hansken wordt geen bewijs verzameld; met Hansken wordt alleen bewijs bekeken/inzichtelijk gemaakt. Net zoals dat geldt voor software waar een telefoon mee kan worden uitgelezen.

Verder meent de verdediging dat zij onvoldoende controlemogelijkheden heeft gekregen als het gaat om de Tandem-dataset. De volledige Tandem-dataset (die slechts een fractie is van de Ennetcom-data) maakt deel uit van het onderzoekdossier. Slechts een aantal berichten uit de Tandem-dataset zitten in het procesdossier omdat ze relevant zijn voor de zaak. De verdediging wilde inzage in de volledige Tandem-dataset (op grond van art. 34 lid 2 Sv). Die inzage is door ons op twee manieren geboden, met uitzondering van berichten die met machtiging van de r-c mochten worden onthouden (omdat die weer voor de opheldering van nog andere misdrijven van belang zijn):

- de verdediging kon de dataset inzien via Hansken bij het NFI (alleen daar en op specifieke politielocaties kan worden ingelogd). Omdat het om erg veel data gaat en gedetineerde verdachten dan geen inzage hebben, kwam er een tweede manier:

- de recherche heeft de dataset als Word-bestand op een Cd-rom gezet. De verdachte kreeg ter inzage een kopie in de PI. Hoewel de doorzoekbaarheid in Word beperkingen kent, zijn zo wel alle berichten volledig inzichtelijk voor de verdediging en de verdachte.

Daarnaast heeft de verdediging in Tandem heel veel vragen mogen stellen aan een deskundige van het NFI over Hansken en de Ennetcom-data. Alles bij elkaar vond de rechtbank dat voldoende om een goede verdediging te kunnen voeren.

Onderzoekswensen verdediging begrensd

Nog een laatste tip voor officieren die van Ennetcom-data gebruik gaan maken. Het Hof Amsterdam oordeelde op 30 januari 2018 in het hoger beroep tegen de uitvoerders van de moordaanslag op Pjotr R., dat de verdachte de toegepaste opsporingsmethoden en de resultaten daarvan moet kunnen betwisten. Maar dat betekent volgens het hof niet “dat de verdachte aanspraak kan maken op kennisneming van alle informatie die als resultaat van opsporing is verkregen. Evenmin impliceert dit een onbegrensd recht op ondervraging of bevraging van opsporingsambtenaren.” De rechtbank nam dit in haar vonnis van 19 april 2018 letterlijk over. De tussenbeslissing van het Hof en het vonnis van de Rechtbank bieden een goed handvat om niet alleen irreële of slecht gemotiveerde onderzoekswensen door de verdediging af te wijzen, maar ook om paal en perk te stellen aan eindeloos doorvragen en herhalen van zetten.

We zullen de komende jaren veel blijven horen over de Ennetcom-berichten; ze spelen in meerdere onderzoeken een rol, en steeds meer van die onderzoeken worden aan de rechter voorgelegd. Dit nevenresultaat van het onderzoek naar witwassen door Ennetcom was onverwacht, maar is zeer welkom in de bestrijding van de zware ondermijnende misdaad. Het tijdperk dat criminelen zich volledig veilig waanden met hun versleutelde PGP-telefoons, is definitief ten einde.